Программы для смартфона: арсенал хакера

Мир мобильных технологий открывает новые возможности не только для обычных пользователей, но и для злоумышленников. Современные смартфоны хранят огромный объем личной информации, доступ к которой может быть получен с помощью специализированных программ. Многие приложения, замаскированные под безобидные утилиты, на самом деле содержат вредоносный код, способный нанести серьезный ущерб. Будьте бдительны!

Популярные инструменты для взлома

В арсенале хакеров, использующих смартфоны в качестве инструмента, находятся различные приложения, способные взламывать системы безопасности. К сожалению, многие из них доступны в открытом доступе или распространяются через скрытые каналы. Одним из распространенных методов является использование специальных программ для перехвата Wi-Fi трафика. Эти приложения позволяют получить доступ к паролям и другой конфиденциальной информации, передаваемой по беспроводной сети. Другой популярный инструмент – программы для фишинга, маскирующиеся под легитимные приложения банков или социальных сетей. Они выманивают у жертв логины и пароли, используя поддельные интерфейсы, практически неотличимые от оригинальных. Также существуют программы, позволяющие отслеживать геолокацию целевой личности, получая доступ к данным GPS. Некоторые приложения способны удаленно управлять смартфоном жертвы, получая доступ к микрофону, камере и другим функциям. Важно понимать, что использование таких инструментов является серьезным преступлением, влекущим за собой уголовную ответственность. Постоянно появляются новые усовершенствованные варианты этих программ, поэтому очень важно быть в курсе последних угроз и своевременно обновлять защитные механизмы своего смартфона.

Программы для анализа данных и слежки

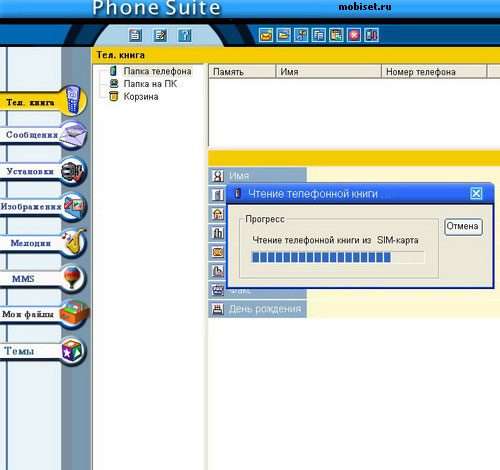

Современные хакеры используют мощные инструменты для анализа данных, получаемых со взломанных смартфонов. Эти программы позволяют извлекать и обрабатывать огромные объемы информации, превращая сырые данные в ценные разведданные. Например, специализированные утилиты способны извлекать историю браузера, сообщения из мессенджеров, контакты, геолокационные данные и многое другое. Более того, существуют программы, анализирующие данные с сенсоров смартфона, таких как гироскоп и акселерометр. Это позволяет получить дополнительную информацию о движениях и местоположении жертвы. Результаты анализа могут быть визуализированы на картах, графиках и других наглядных представлениях, что значительно упрощает интерпретацию полученных данных. Некоторые программы для слежки позволяют даже удаленно включать микрофон и камеру смартфона, что дает хакерам доступ к реальному времени жизни жертвы. Важно отметить, что многие из этих программ работают в фоновом режиме, оставаясь незамеченными для пользователя. Они могут передавать информацию на удаленный сервер, где она хранится и анализируется. Защита от таких программ требует комплексного подхода, включающего использование антивирусных приложений, регулярное обновление программного обеспечения и осторожное отношение к установке приложений из недоверенных источников.

Инструменты для обхода защиты и шифрования

Обход защитных механизмов смартфонов – сложная задача, требующая использования специализированных инструментов. Хакеры применяют различные методы для преодоления защиты, от брутфорса паролей до использования уязвимостей в операционной системе или приложениях. Один из распространенных подходов – это использование специальных программ, способных взламывать пароли путем подбора или использования словарных атак. Эти программы часто используют алгоритмы грубой силы, перебирая миллионы вариантов паролей до нахождения правильного. Однако, современные смартфоны имеют механизмы защиты от таких атак, такие как ограничение количества попыток ввода пароля и блокировка устройства после нескольких неудачных попыток. Более сложные инструменты нацелены на обход шифрования данных. Хакеры могут использовать специализированное программное обеспечение, которое пытается найти слабые места в алгоритмах шифрования или использовать уязвимости в реализации этих алгоритмов в конкретных устройствах или приложениях. Кроме того, существуют программы, позволяющие получать root-доступ к смартфону, что дает хакерам практически полный контроль над устройством и доступ ко всем его данным, включая зашифрованные файлы. Важно отметить, что разработка и использование таких инструментов часто является незаконным действием, и люди, занятые в такой деятельности, подвергаются серьезному риску уголовного преследования. Поэтому, защита смартфона от таких атак является крайне важной задачей для каждого пользователя.

Риски использования подобных программ

Использование хакерских программ для смартфонов сопряжено с огромным количеством рисков, которые могут иметь серьезные последствия для пользователя. Во-первых, это незаконная деятельность, предусматривающая суровое наказание в виде штрафов или даже лишения свободы. Законы о компьютерной безопасности строго регулируют доступ к информации без согласия владельца, и использование программ для взлома смартфонов является прямым нарушением этих законов. Во-вторых, такие программы часто содержат в себе дополнительный вредоносный код, способный нанести ущерб смартфону и его данным. Это может включать в себя кражу личной информации, установку вирусов и других вредоносных программ, а также удаление важных данных. Кроме того, использование взломанного смартфона может привести к финансовым потерям. Злоумышленники могут использовать ваш смартфон для онлайн-покупок, перевода денег или доступа к банковским счетам. Это может привести к значительным финансовым потерям, которые будет сложно восстановить. Также существует риск утраты конфиденциальной информации. Смартфоны хранят массу личных данных, включая контакты, фотографии, сообщения и другую конфиденциальную информацию. Если ваш смартфон будет взломан, эта информация может попасть в руки злоумышленников, что может привести к серьезным последствиям, включая вымогательство, шантаж и другие преступления. В-третьих, использование таких программ может повредить репутацию пользователя. Если вас поймают на использовании хакерских программ, это может нанести серьезный ущерб вашей репутации, особенно если вы работаете в сфере, где требуется высокий уровень доверенности и безопасности.